Microsoft Defender for Endpoint (MDE) ネタです。デフォルトで無効になっている「攻撃面の減少」ルール (Attack Surface Reduction Rules) を有効にしてみたい!という思いがあります。でも安易に有効にするのはやめておいた方が良いようです。今回はこの「攻撃面の減少」をご紹介いたします。

攻撃面の減少(ASR)とは?

その名の通り、攻撃対象領域を減らすことです。攻撃者の攻撃方法が少なくなれば、攻撃者も攻撃できる選択肢が減るので防御が強くなります。

どんなルールがあるの?

ルールは2024年7月現在では19個存在します。以下はそのルールです。すべてデフォルトでオフになっています。

| ルール名 | ルールGUID |

| 悪用された脆弱のある署名済みドライバーの乱用を禁止する | 56a863a9-875e-4185-98a7-b882c64b5ce5 |

| Adobe Reader による子プロセスの作成をブロックする | 7674ba52-37eb-4a4f-a9a1-f0f9a1619a2c |

| すべての Office アプリケーションによる子プロセスの作成をブロックする | d4f940ab-401b-4efc-aadc-ad5f3c50688a |

| Windows ローカル セキュリティ機関サブシステム (lsass.exe) からの資格情報の盗難をブロックする | 9e6c4e1f-7d60-472f-ba1a-a39ef669e4b2 |

| メール クライアントと Web メールで実行可能なコンテンツをブロックする | be9ba2d9-53ea-4cdc-84e5-9b1eeee46550 |

| 普及率、経過期間、または信頼リストの条件を満たしていない場合に実行可能ファイルが実行されないようにする | 01443614-cd74-433a-b99e-2ecdc07bfc25 |

| 難読化された可能性のあるスクリプトの実行をブロックする | 5beb7efe-fd9a-4556-801d-275e5ffc04cc |

| JavaScript または VBScript による、ダウンロードされた実行可能なコンテンツの起動をブロックする | d3e037e1-3eb8-44c8-a917-57927947596d |

| Office アプリケーションによる実行可能なコンテンツの作成をブロックする | 3b576869-a4ec-4529-8536-b80a7769e899 |

| Office アプリケーションによる他のプロセスへのコード挿入をブロックする | 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84 |

| Office 通信アプリケーションによる子プロセスの作成をブロックする | 26190899-1602-49e8-8b27-eb1d0a1ce869 |

| WMI イベント サブスクリプションを介して永続化をブロックする | e6db77e5-3df2-4cf1-b95a-636979351e5b |

| PSExec コマンドと WMI コマンドから発生するプロセスの作成をブロックする | d1e49aac-8f56-4280-b9ba-993a6d77406c |

| セーフ モードでのマシンの再起動をブロックする (プレビュー) | 33ddedf1-c6e0-47cb-833e-de6133960387 |

| USB から実行される信頼されていないプロセスまたは署名されていないプロセスをブロックする | b2b3f03d-6a65-4f7b-a9c7-1c7ef74a9ba4 |

| コピーまたは偽装されたシステム ツールの使用をブロックする (プレビュー) | c0033c00-d16d-4114-a5a0-dc9b3a7d2ceb |

| サーバーの Web シェル作成をブロックする | a8f5898e-1dc8-49a9-9878-85004b8a61e6 |

| Office マクロからの Win32 API 呼び出しをブロックする | 92e97fa1-2edf-4476-bdd6-9dd0b4dddc7b |

| ランサムウェアに対する高度な保護を使用する | c1db55ab-c21a-4637-bb3f-a12568109d35 |

「ルールGUID」については後でご説明いたします。

事前準備

攻撃面の減少ルールを有効にする前に、いくつか設定項目を確認しなければなりません。設定方法が長くなってしまいましたので別記事にしたいと思います。

グループポリシーでASRルールを有効にする

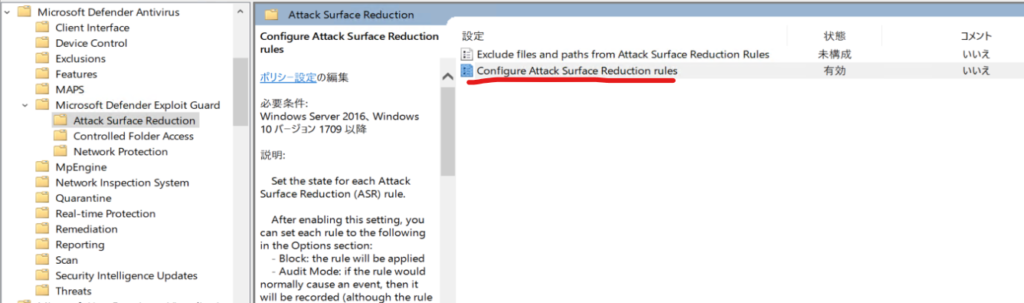

コンピューターの構成 > ポリシー > 管理用テンプレート > Windows コンポーネント > Microsoft Defender Antivirus > Microsoft Defender Exploit Guard > Attack Surface Reduction に移動します。途中英語表記のところを日本語化されている方は日本語に翻訳してご対応お願いいたします。

Configure Attack Surface Reduction rules を選択します。

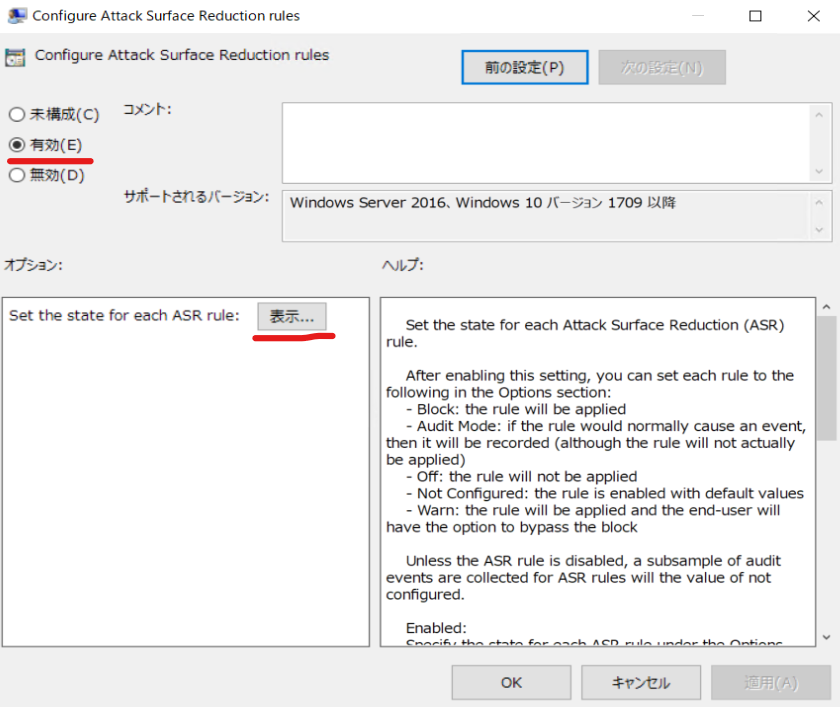

「有効」にして「表示」ボタンを押下します。

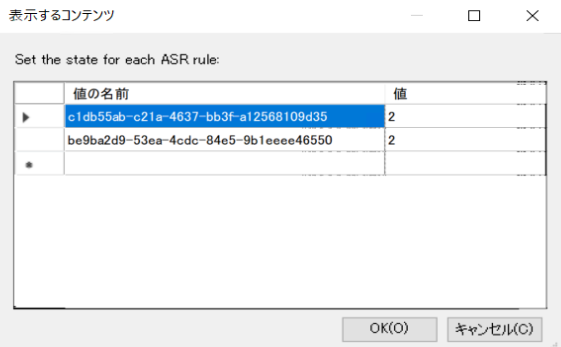

有効にしたいルールを指定します。「値の名前」に上のテーブル表に記載されている「GUIDルール」を記載します。値に1を入れると即有効になります。2を入れると監査モードになります。

上記の画像では「電子メール クライアントと Web メールから実行可能なコンテンツをブロックする」と「ランサムウェアに対する高度な保護を使用する」が監査モードになっています。

最初は監査モードで様子を見る

なぜいきなり有効としないのでしょうか?それは業務に支障が出てしまいかねないほど強い影響が出る可能性があるからです。ですのでデフォルトではすべてのルールがオフになっているのです。

ですので、まず最初は監査モードで様子を見ます。ある一定の期間監査します。監査中にどんなアプリがブロックと認識されているかなどをレポートで確認します。

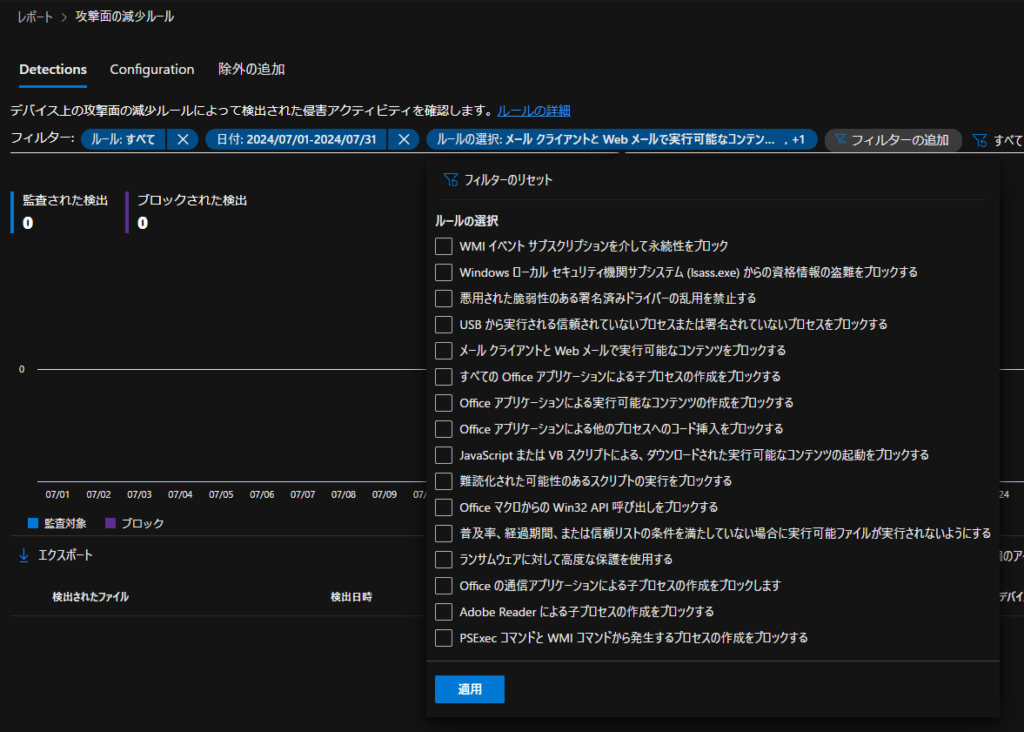

Microsoft Defender 管理画面 > レポート > 攻撃面の減少ルール をご確認ください。Detection には「監査された検出」数がいつ出たかを表示してくれます。検出されたアイテムが業務に支障をきたすものでなければルールを有効にしても問題ないかと思います。画像はフィルター一覧を表示しています。

まとめ

攻撃面の減少ルールをGPOで有効にするにはGUIDを入力する必要がある。

最初は監査モードで様子を見る。

私は Microsoft Defender for Business (MDB) を利用しています。MDB でも MDE と同じようにASRのルールを有効にすることができますね。

コメント