Microsoft Defender for Endpoint (以下MDE)を利用しているとUSBデバイス(リムーバブルデバイス)のアクセス制御をしたいと思うはずです。あ、すみません。嘘つきました。私が利用しているサービスは Microsoft Defender for Business (以下MDB)です。これはMicrosoftが中小企業向けに提供しているセキュリティソリューションです。調子に乗ってMDE使ってますみたいな体を出してしましました。重ねてお詫び申し上げます。

リムーバブルデバイスのアクセス制御方法

リムーバブルデバイスのアクセス制御方法は3つあります。

・Microsoft Intune – 攻撃の回避ポリシー

・Microsoft Intune – Intune OMA-URI

・グループポリシー

Microsoft Intune では2種類のやり方があります。上の「攻撃の回避ポリシー」はXMLファイルを意識することなくGUIで設定できます。今回私が設定するのはゴリゴリXMLファイルを編集する方法である「グループポリシー」での設定です。

ゴール

今回のゴールは以下の通りです。

・USBデバイスを制御する。

・基本USBデバイスはアクセス禁止。

・許可されたUSBデバイスのみフルコントロールできるようにする。

準備

グループポリシーを設定するにあたり管理テンプレートに「Microsoft Defender Antivirus」を追加します。すでにこの項目がある方はここをスルーしてください。(日本語訳が適用しなかったため「Microsoft Defender Antivirus」と言っています。日本語に訳すと他の言い方かもしれません)

以下のサイトから「WindowsDefender.adml」と「WindowsDefender.admx」をダウンロードし保存してください。

ファイルの扱い方に関しては以下のサイトを参考にしてください。

XMLファイルを作成する

ポリシールールなどの詳細情報を記載するXMLファイルを作成する必要があります。そのファイルをグループポリシーが読み込んで実行するイメージです。XMLファイルについての解説は以下のサイトを参考にしてください。

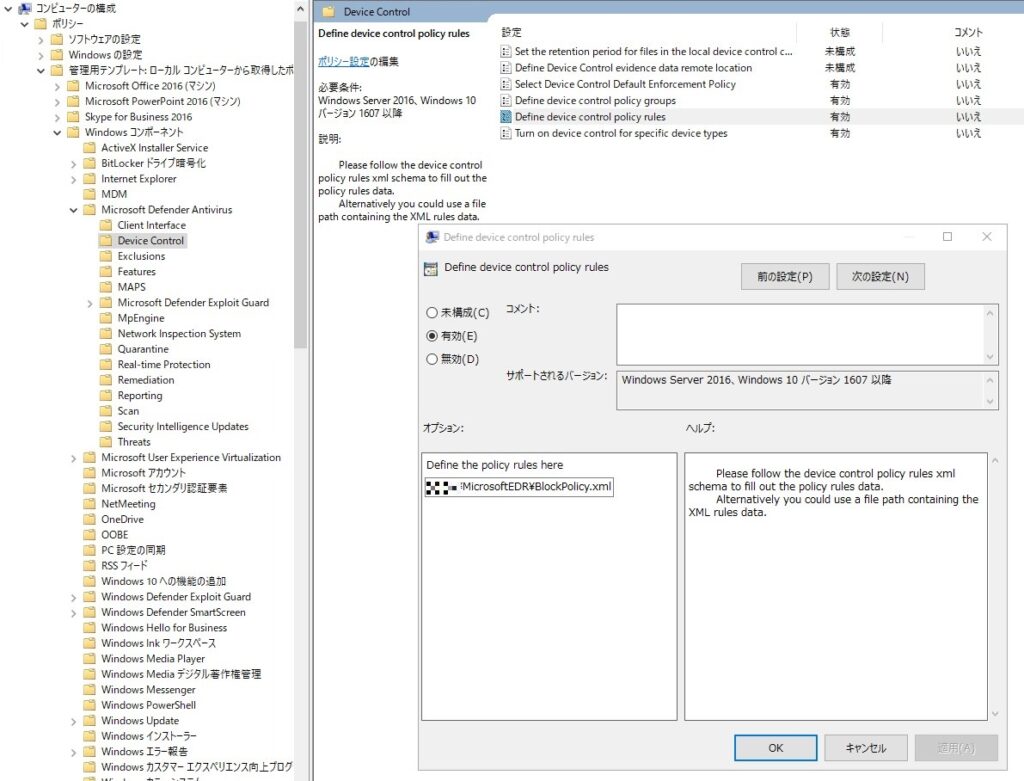

グループポリシーを設定する

設定するグループポリシーは5つあります。

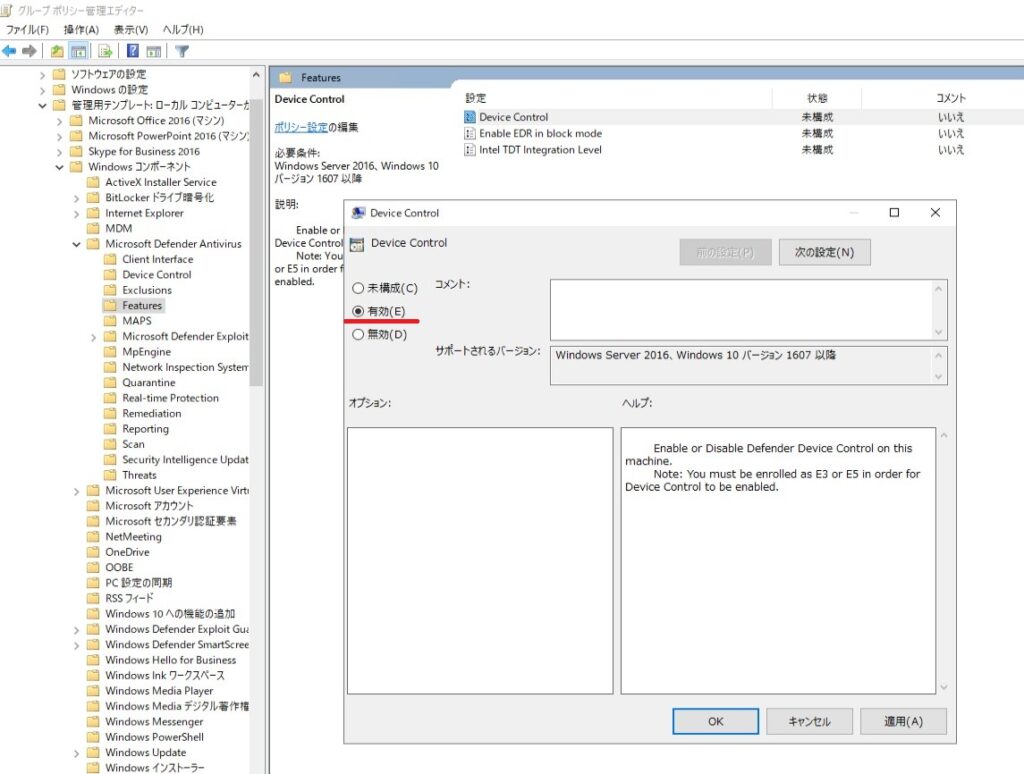

「コンピューターの構成」→「管理用テンプレート」→「Microsoft Defender AntiVirus」→「Features」の「Device Control」を開きます。「有効」にします。

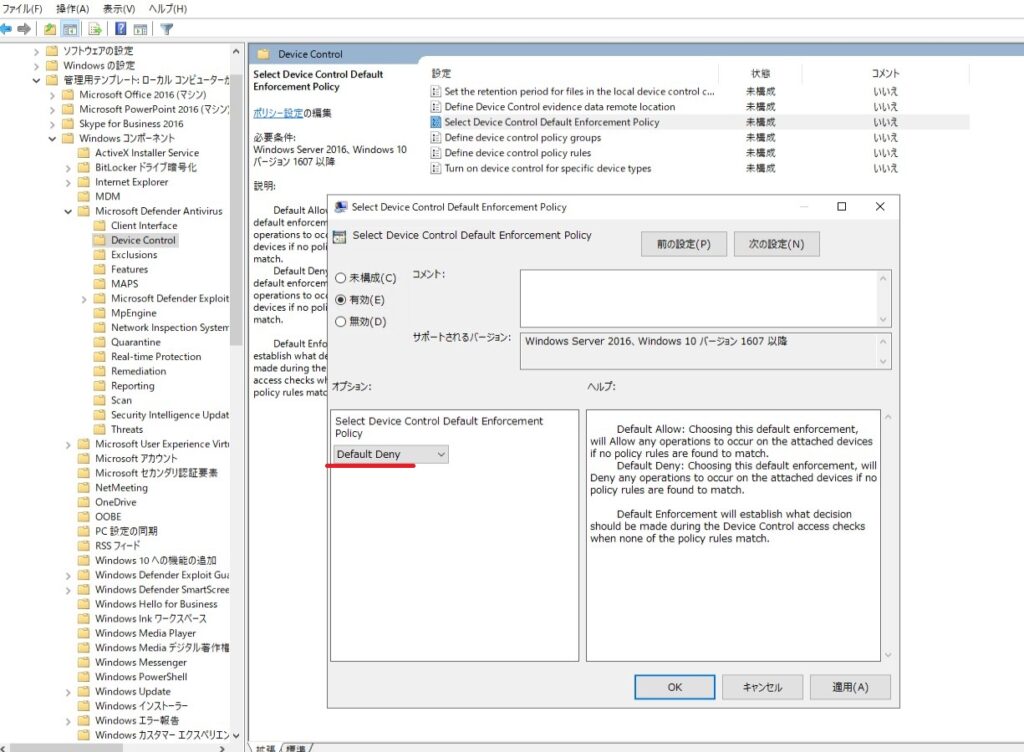

「コンピューターの構成」→「管理用テンプレート」→「Microsoft Defender AntiVirus」→「Device Control」の「Select Device Control Default Enforcement Policy (デバイスコントロールの既定の強制ポリシーの選択)」を有効にします。「Default Deny(既定の拒否)」にします。

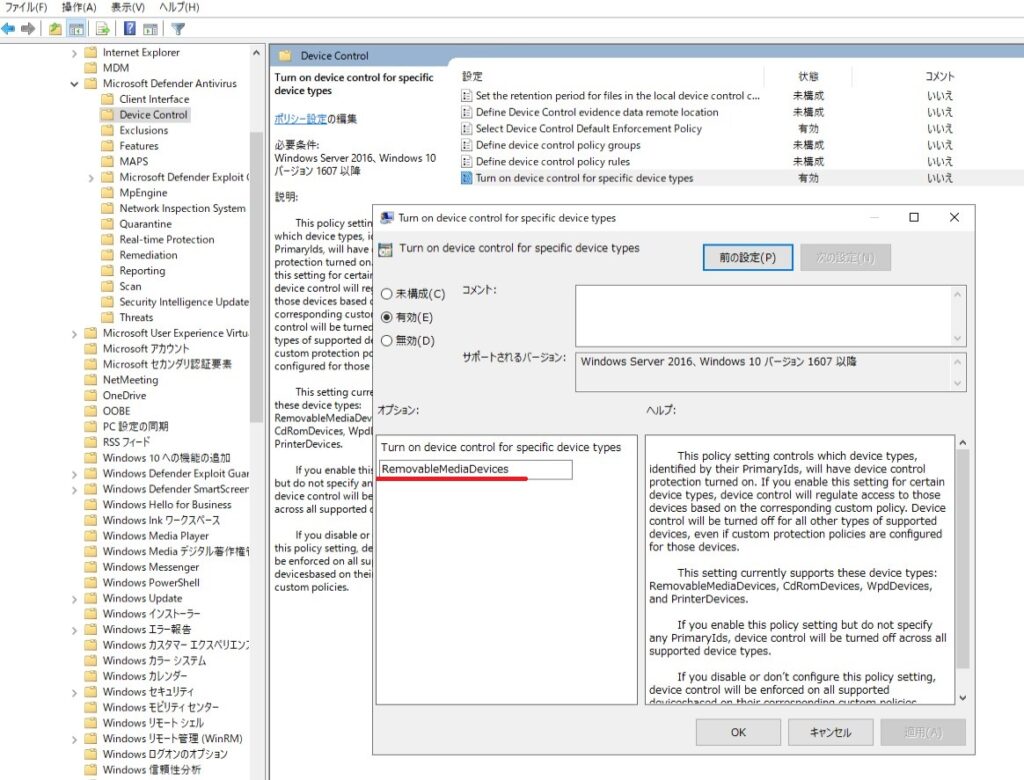

「コンピューターの構成」→「管理用テンプレート」→「Microsoft Defender AntiVirus」→「Device Control」の「Turn on device control for specific device types(特定のデバイスの種類のデバイスコントロールを有効にする)」を有効にします。「RemovableMediaDevices」と入力します。

指定できるデバイスはほかにもあります。以下の通りです。複数指定したい場合は | (パイプ)で区切って指定します。

| リムーバブルデバイスタイプ | 指定するデバイスID |

| USBデバイス | RemovableMediaDevices |

| CD-ROM/DVD | CdRomDevices |

| Windows ポータブル デバイス(スマホ) | WpdDevices |

| プリンター | PrinterDevices |

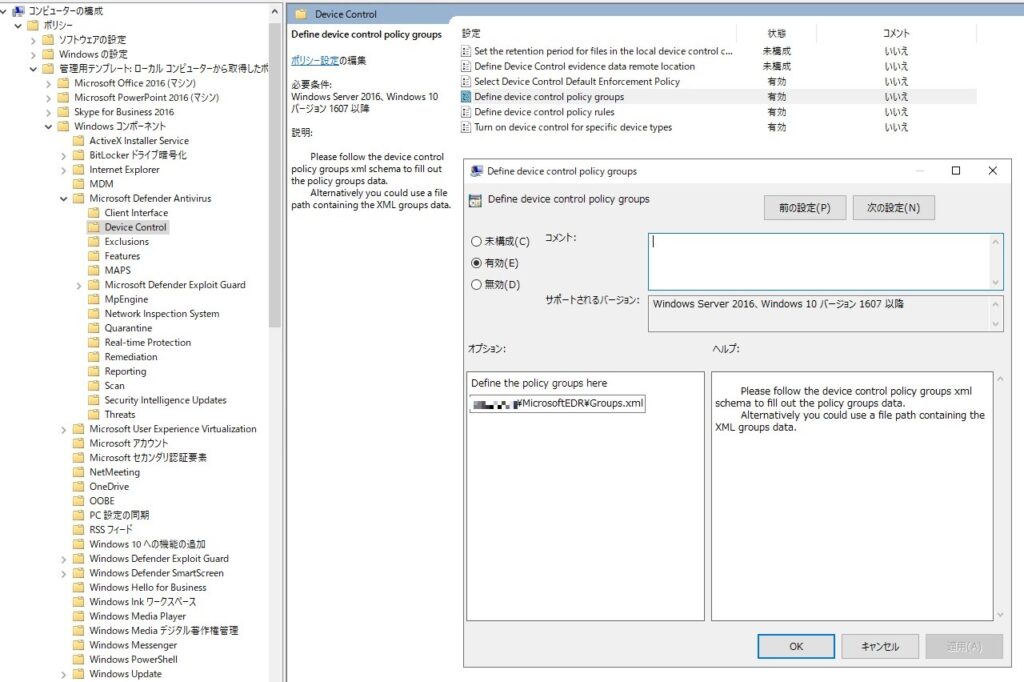

次の2つの設定はXMLファイルを指定します。XMLファイルについての解説は以下のサイトを参考にしてください。

「コンピューターの構成」→「管理用テンプレート」→「Microsoft Defender AntiVirus」→「Device Control」の「Define device control policy groups(デバイス制御ポリシーグループの定義)」を有効にします。ネットワーク共有のUNCパスに保存したポリシーグループXMLを指定します。(\\ではじまるパスのこと)

「コンピューターの構成」→「管理用テンプレート」→「Microsoft Defender AntiVirus」→「Device Control」の「Define device control policy rules(デバイス制御ポリシールールの定義)」を有効にします。ネットワーク共有のUNCパスに保存したポリシールールXMLを指定します。(\\ではじまるパスのこと)

これで設定は完了です!

ポリシー適用の確認

PowerShellのGet-MpComputerStatusコマンドでポリシーが適用されているか確認できます。

PS> Get-MpComputerStatus

DeviceControlDefaultEnforcement : DefaultDeny

DeviceControlPoliciesLastUpdated : 2024/03/17 11:29:42

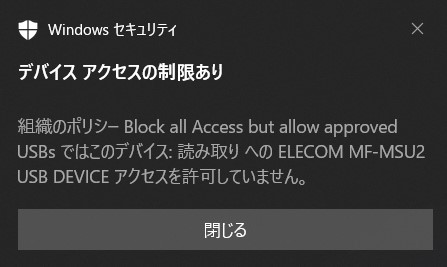

DeviceControlState : Enabled実際に許可されていないUSBデバイスを接続すると以下の画面が表示され、読み取りできませんでした。(エクスプローラーからファイルの一覧は表示されました。どんなファイルが入っているかは確認できました)

まとめ

XMLファイルをUNCパスでしてた場所に保存し、そのファイルをグループポリシーに読み込ませる。

気づいた点ですが、MDBとMDEでは使用できる機能の違いがあります。エンドポイントのアラート前のタイムラインが見れないです。これ見れないとインシデントの原因となった行動が追跡できないのでは?と思いました。タイムライン見たいよ~。Microsoftさーん。

コメント